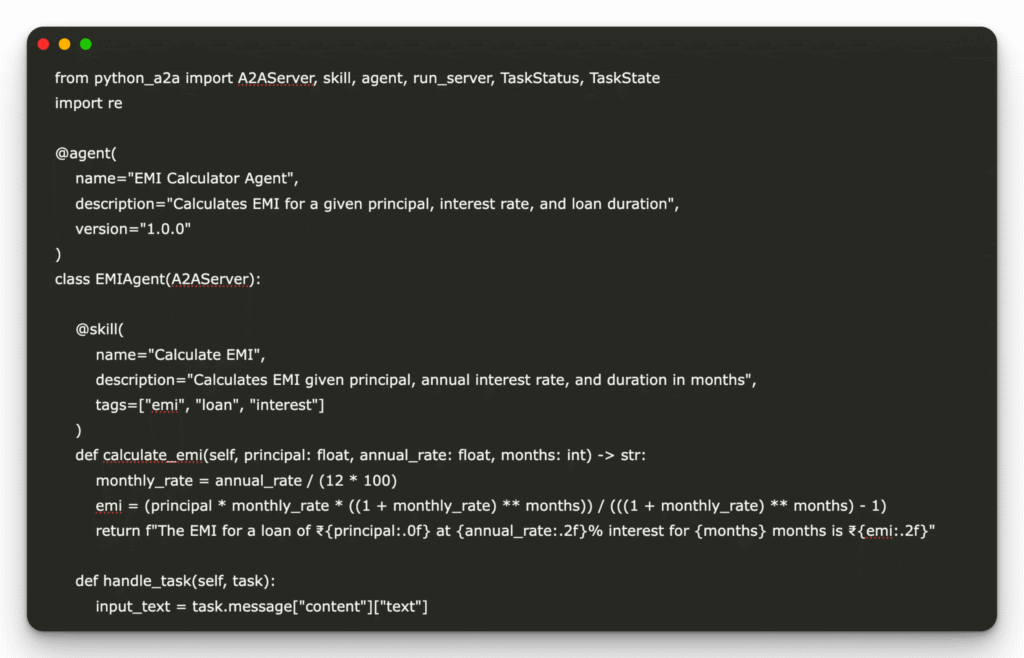

Cómo usar Python-A2A para crear y conectar agentes financieros con el protocolo de agente a agente (A2A) de Google

Python A2A es una implementación del protocolo de agente a agente (A2A) de Google, que permite a los agentes de IA comunicarse entre sí utilizando un formato compartido y estandarizado, lo que elimina la aprieto de integración personalizada entre los servicios. En este tutorial, utilizaremos el enfoque basado en el interiorista proporcionado por la Biblioteca […]

Empoderar aplicaciones de múltiples agentes con el protocolo Open Agent2Agent (A2A)

Durante el año pasado, hemos gastado que los agentes de IA evolucionan de herramientas experimentales a componentes esenciales de los sistemas empresariales. Desde bots simples rápidos y de respuesta hasta agentes que actúan de guisa autónoma en su nombre, este turno marca una nueva era de diseño de software donde la inteligencia ya no está […]

Cómo el protocolo de tiempo de precisión maneja los segundos de brinco

Anteriormente hemos descrito por qué pensamos Es hora de dejar el brinco segundo en el pasado. En el paisaje digital en rápida transformación flagrante, la presentación de nuevos segundos de brinco para dar cuenta de la desaceleración a extenso plazo de la rotación de la Tierra es una habilidad arriesgada que, francamente, que, francamente, es […]

Protocolo de contexto de maniquí (MCP) antrópico de código campechano: transformación de la integración de la IA con conectividad de datos universal para aplicaciones más inteligentes, sensibles al contexto y escalables en todas las industrias

Anthropic ha campechano el código fuente Protocolo de contexto maniquí (MCP)un paso importante alrededor de mejorar la forma en que los sistemas de inteligencia químico se conectan con los datos del mundo auténtico. Al proporcionar un habitual universal, MCP simplifica la integración de la IA con las fuentes de datos, lo que permite respuestas más […]

Nuevo protocolo de seguridad protege los datos de los atacantes durante la computación en la abundancia | Informativo del MIT

Los modelos de formación profundo se utilizan en muchos campos, desde el dictamen retrete hasta la previsión financiera. Sin confiscación, estos modelos requieren un uso tan intensivo de medios computacionales que requieren el uso de potentes servidores basados en la abundancia. Esta dependencia de la computación en la abundancia plantea riesgos de seguridad importantes, en […]