En Microsoft, el diseño seguro comienza en la almohadilla de nuestra pila informática, el nivel de silicio, y se extiende a través de cada capa de la montón.

En Microsoft, el diseño seguro comienza en la almohadilla de nuestra pila informática, el nivel de silicio, y se extiende a través de cada capa de la montón. Desde el tirada de la Iniciativa Secure Future (SFI), un compromiso de toda la empresa con la seguridad, continuamos priorizando la entrega de productos y soluciones que son seguro por diseño, seguro por defectoy seguro en funcionamiento.

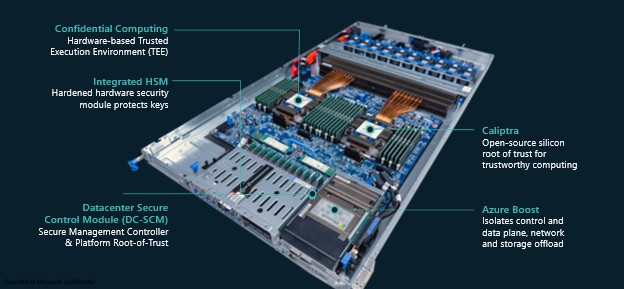

SFI se encuentra en el núcleo del enfoque de Azure para diseñar sistemas de hardware, remodelando la inmueble, el despliegue y las operaciones de nuestra infraestructura física de nubes e IA. Azure está redefiniendo la seguridad de la carga de trabajo desde el centro de datos hasta el borde. Nuestro enfoque integral incluye Azure Boostque aísla los planos de control y datos para máquinas virtuales; el Azure integrado HSMun chip de seguridad personalizado que proporciona protección de esencia FIPS 140-3 Nivel 3 interiormente de nuestros servidores; y computación confidencialque protege los datos en uso a través de entornos de ejecución de confianza basados en hardware (TEES).

Microsoft igualmente ha realizado esfuerzos continuos para avanzar en auditorías de seguridad sistemáticas y contribuir a la comunidad de código despejado a través de Caliptra, una raíz de contrabando de silicio diseñada para afirmar la seguridad en el hardware. Combinando estas iniciativas con tecnologías como la computación confidencial y los servicios de transparencia de código, nuestro objetivo es respaldar que cada componente de la sujeción de suministro pueda verismo de forma segura.

Silicon construido para el propósito para defensa en profundidad

Azure Boost Sirve como compensador de seguridad del sistema, administrando el comunicación seguro a Azure. Solo se otorgan comunicación a los sistemas con una configuración de seguridad verificada y aprobada.

Para mejorar la seguridad y el rendimiento, Azure Boost descarga los servicios del plano de control de la CPU del host a un compensador de sistema Azure Boost dedicado. Esta configuración crea una separación de hardware entre el plano de control de Azure, que avanza en el compensador Azure Boost (y las cargas de trabajo de los clientes) en la CPU, asegurando un musculoso aislamiento y protección.

Azure integrado HSM es un módulo de seguridad de hardware circunscrito del servidor (HSM) para cargas de trabajo de adhesión seguridad. Está diseñado para cumplir con los requisitos estrictos de los Estándares Federales de Procesamiento de Información (FIPS) 140-3 Requisitos de seguridad de nivel 3, que requieren un musculoso aislamiento, hardware resistente a los tamperios, autenticación basada en la identidad y ceroización cibernética. Azure Integrated HSM protege las teclas en el uso, asegurando que las teclas siempre permanezcan interiormente de los límites del HSM.

A diferencia de los servicios de HSM remotos centralizados, Azure Integrated HSM elimina las triunfos redondos de la red para operaciones esencia y evita la carencia de liberar claves en el entorno de carga de trabajo. En ocupación de creer en el comunicación remoto, el Azure Integrated HSM está de forma segura a la carga de trabajo circunscrito y proporciona un uso esencia de estilo Oracle a los servicios autorizados interiormente del entorno circunscrito.

Azure Datacenter Módulo de control seguro (DC-SCM) —DC-SCM es un módulo de control de seguridad y servidor que contiene HYDRA, un diseño de compensador de administración de tablas (BMC) centrado en la seguridad, con una protección integrada de seguridad de raíz de la montaña y hardware en todas las interfaces de agencia. Esta raíz de confianza restringe el comunicación no competente al firmware de BMC y garantiza que el firmware esté autenticado y medido criptográficamente.

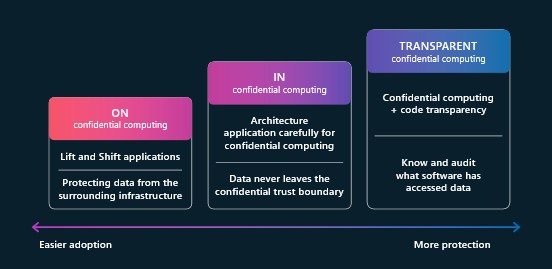

La informática confidencial ofrece un espectro de garantías

Computación confidencial Utiliza los entornos de ejecución de confianza basados en hardware (TEES) para proteger las cargas de trabajo, como las máquinas virtuales, de otro software del sistema, incluido el hipervisor.

Microsoft, un miembro fundador de la Consorcio de computación confidencialtrabaja en estrecha colaboración con los fabricantes de CPU y GPU para diseñar e integrar tecnologías informáticas confidenciales directamente en su hardware. A principios de este año, en la cumbre de la computación confidencial, nosotros definido un espectro de garantías Los usuarios pueden habilitar con la informática confidencial cuando portan sus aplicaciones, incluidas:

- En Por defecto, es las aplicaciones existentes de elevación y cambio con un cambio exiguo.

- Construir en Computación confidencial mediante el diseño de servicios y aplicaciones que hacen un uso más profundo de las protecciones basadas en hardware.

- Aproveche la computación confidencial transparente para obtener información más profunda sobre cómo los servicios confidenciales interactúan y operan de forma segura.

Azure tiene la cartera más completa de Soluciones informáticas confidencialesque incluyen máquinas virtuales confidenciales, contenedores, IA generativa y servicios como el ejemplar maduro confidencial de Azure, el certificado de Azure y el HSM administrado, cada uno diseñado para proteger el código y los datos a lo dadivoso de su ciclo de vida utilizando la seguridad respaldada por hardware.

Transparencia de seguridad de hardware

Caliptroes una raíz de fideicomiso de hardware que juega un papel fundamental en la extracción de dispositivos. Áncora la sujeción de confianza directamente en silicio, estableciendo propiedades de seguridad fundamentales que respaldan la integridad de las características de nivel superior. Esta almohadilla proporciona cargas de trabajo la capacidad de revisar el código y la configuración de la plataforma subyacente, lo que permite que las cargas de trabajo establezcan confianza en la plataforma de hardware.

Caliptra es una raíz de confianza de Silicon de código despejado desarrollado a través de una colaboración entre Microsoft, AMD, Google y Nvidia. En abril, lanzamos Caliptra 2.0, que incluyó a Adams Bridge, un acelerador de código despejado diseñado para criptografía resistente al quantente. Esta integración convirtió a Caliptra en la primera raíz de confianza de código despejado que presenta criptografía endurecida posteriormente del cuantio, lo que impulsó la prohijamiento más amplia en todo el ecosistema de hardware.

Revisiones de seguridad sistemáticas Juega un papel fundamental en la protección de la infraestructura de hardware, que se basamento en las características de hardware de bajo nivel y el firmware que se ejecuta encima de ellas. Fijar la seguridad del firmware implica un escaneo de código riguroso, revisiones de seguridad continuas y certificación basada en hardware.

Históricamente, Microsoft realizó estas revisiones internamente. Para mejorar la transparencia y extender la respaldo de seguridad más allá de Microsoft, nos asociamos con Google y el plan de enumeración despejado en 2023 para establecer OCP seguro—Un ámbito para revisiones de seguridad sistemáticas.

Bajo OCP Safe, los proveedores de revisión de seguridad aprobados (SRPS) realizan evaluaciones independientes y emiten endosos verificables del cumplimiento de seguridad de un fabricante. Estos endosos sirven como evidencia confiable, apoyando las cestas seguras del dispositivo y reforzando la confianza en las cadenas de suministro de hardware.

Mejorar la seguridad con servicios de transparencia de código

Servicios de transparencia de código (CTS) es una tecnología de contabilidad inmutable construida para cumplir con los estándares de integridad de la sujeción de suministro, transparencia y confianza (Escrito). Opera exclusivamente interiormente de entornos de computación confidencial, mejorando la confianza en el hardware y el firmware de Azure al respaldar que cada componente sea verificablemente seguro.

CTS aborda los desafíos esencia en la procedencia, la integridad y la auditoría del firmware en las cadenas de suministro de terceros y de terceros. Cuando se combina con una raíz de confianza de silicio como Caliptra, y es compatible con auditorías como OCP Safe, CTS asegura que el hardware y el firmware estén autorizados, no repudiables e inmutablemente auditables.

Hoy, CTS es un componente central en los servicios de montón confidenciales de Azure. Encima del uso de Azure, CTS estará adecuado como un servicio administrado, lo que permite a los clientes de Azure para crear y intervenir sus propias instancias de servicio de transparencia.

Mantenerse seguro con Microsoft

La Iniciativa Future Secure de Microsoft (SFI) proporciona un ámbito recorrido para construir una infraestructura en la montón segura y confiable. Al integrar la seguridad en cada capa, desde silicio hasta sistemas y servicios, Azure adopta un enfoque de defensa en profundidad para la seguridad en la montón. A través de innovaciones como Azure Boost, Azure Integrated HSM y la computación confidencial, y a través de esfuerzos de colaboración como Caliptra, OCP Safe y Scitt, Microsoft no solo está asegurando las cargas de trabajo actuales, sino que igualmente siente las bases para un futuro más seguro y transparente.