La temporada de holganza de 2024 reveló un paisaje de amenazas arduo y en progreso para ataques distribuidos de invalidez de servicio (DDoS). Las tendencias de este año incluyeron tácticas avanzadas, como un aumento en las operaciones de DDoS-Inquilinato, la Asamblea de Botnets masivos de DDoS por parte de los niños de guiones, campañas de ataque motivadas políticamente y la derivación de las protecciones de CDN (red de entrega de contenido) entre otras amenazas evolucionadas.

La temporada de holganza de 2024 reveló un paisaje de amenazas arduo y en progreso para ataques distribuidos de invalidez de servicio (DDoS). Las tendencias de este año incluyeron tácticas avanzadas, como un aumento en las operaciones de DDoS-Inquilinato, la Asamblea de Botnets masivos de DDoS por parte de los niños de guiones, campañas de ataque motivadas políticamente y la derivación de las protecciones de CDN (red de entrega de contenido) entre otras amenazas evolucionadas.

El paisaje de ataque de la temporada de holganza de 2024 en Azure

Durante la temporada de holganza, notamos un cambio en los patrones de ataque del año pasado, destacando cómo los actores maliciosos refinan continuamente sus tácticas para evitar la protección DDoS.

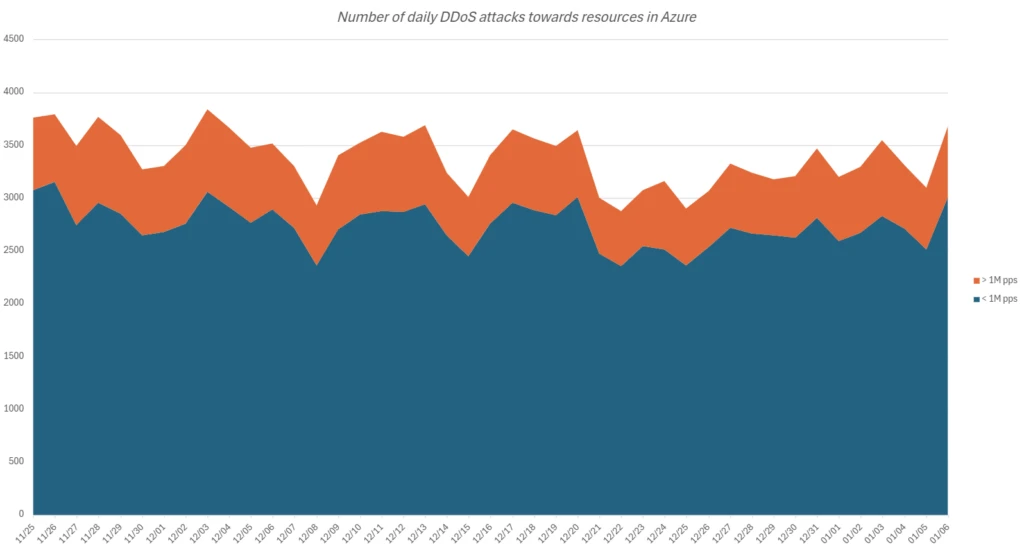

Convexidad de ataque diario

La infraestructura de seguridad de Azure mitiga hasta 3.800 ataques diariamente. Los ataques a gran escalera de más de un millón de paquetes por segundo (PPS) representan aproximadamente el 20% de estos, similar a Disección del año pasado. Los ataques en gran medida volumétricos que superan los 10 millones de PP son raros, a solo el 0.2% de todos los ataques, lo que refleja el objetivo de los atacantes de minimizar los capital y evitar la detección.

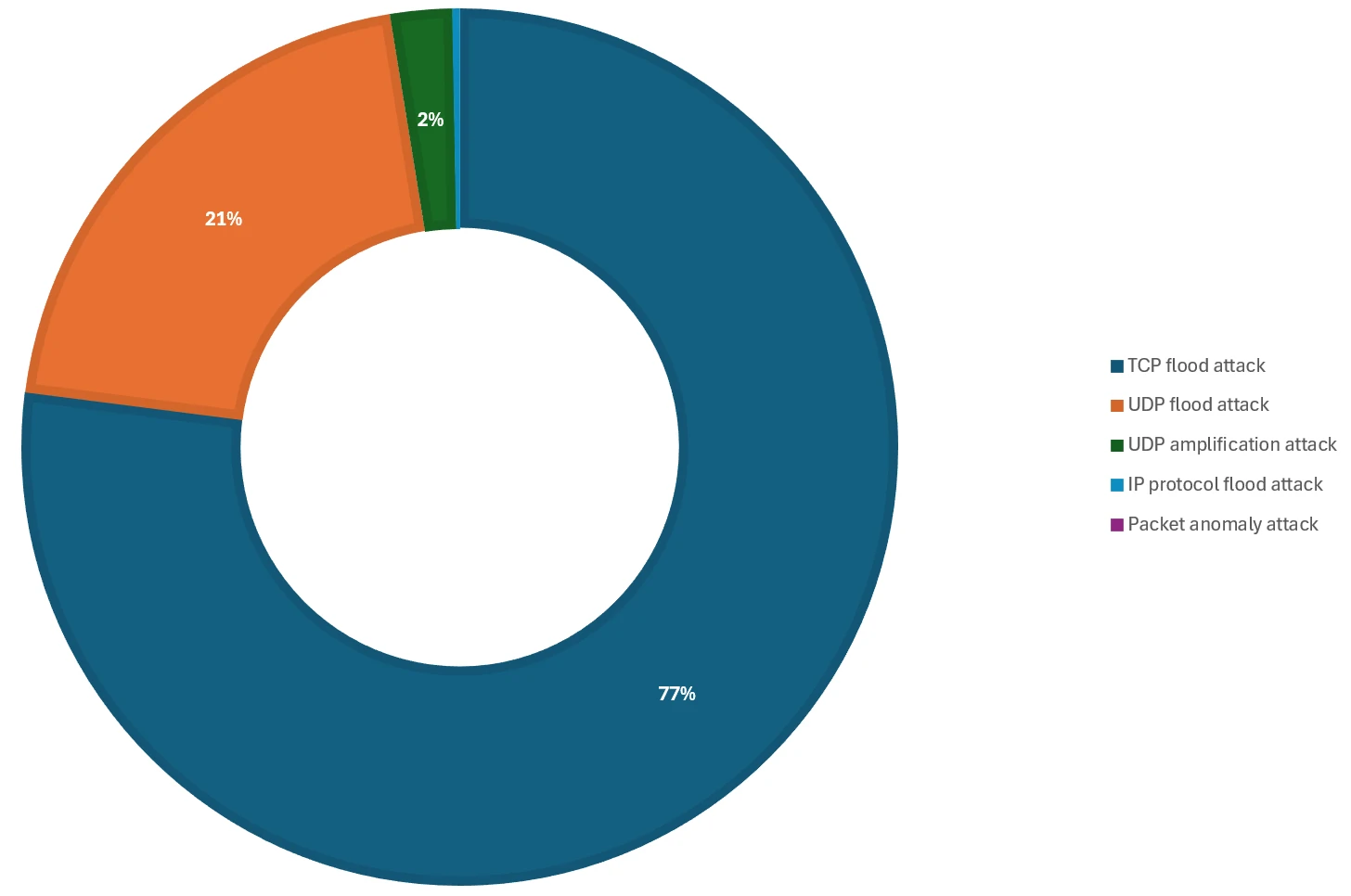

Protocolos de ataque

La temporada de holganza 2024 vio un uso predominante de ataques basados en TCP (protocolo de control de transporte), dirigido a diversas aplicaciones y capital web, representando el 77% de los ataques. Esto está en contraste con el año pasado Cuando los ataques basados en UDP (protocolo de datagrama de usuarios) representaron casi el 80% de los ataques a los juegos y otros capital. Los principales vectores de ataque TCP este año fueron las inundaciones TCP Syn (sincronizada) y ACK (rebuscar).

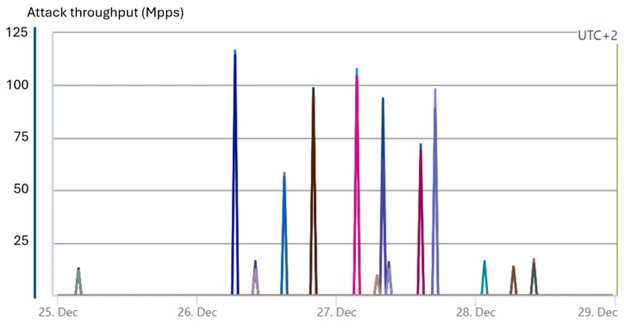

Azure bloquea un ataque tifón masivo

Un ataque asombroso a los capital de serie alcanzó los 100-125 millones de PP en múltiples olas. Este ataque, cuyas firmas se vinculan con Botnet tifónfue completamente mitigado por las defensas de Azure.

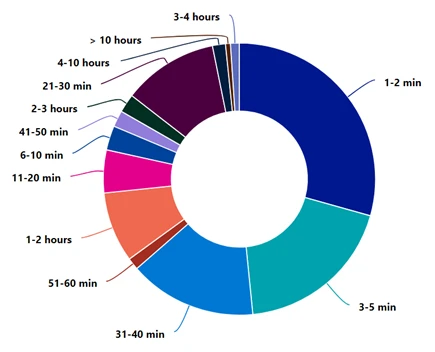

Ataques duración

Esta temporada de holganza nuevamente fuimos testigos de las mismas tácticas de los adversarios de tratar de evitar las estrategias de mitigación de DDOS al propalar una crisis o ataques de corta duración. El 49% de todos los ataques duraron hasta 5 minutos, mientras que el 83% de los ataques duraron menos de 40 minutos. Es perspicaz comprender que cualquier contramedición de mitigación de DDOS que implementamos para proteger nuestra aplicación debería activar una mitigación efectiva lo antaño posible.

Motivos políticos y sobretensiones de DDoS de arrendamiento

Esta temporada de holganza, las tendencias de ataque de Azure reflejan patrones globales. Ataques políticamente motivadosimpulsado por tensiones geopolíticas, persisten. Las amenazas de DDoS siguen siendo una preocupación significativa ya que los nuevos actores usan herramientas disponibles para causar interrupción.

El surgimiento de los servicios DDOS-para arrendamiento, a menudo denominados estresantes y comienzo, ha rebaño una popularidad significativa entre los atacantes. Estas plataformas, que se pueden ceder fácilmente en los foros cibercriminales, han democratizado la capacidad de propalar ataques DDoS robustos, lo que los hace alcanzables para delincuentes menos sofisticados a costos mínimos. En los últimos primaveras, ha habido un aumento tanto en la disponibilidad como en la utilización de estos servicios. Durante esta temporada de holganza, las agencias de aplicación de la ley internacional realizaron operaciones como Operación Poweroff En diciembre pasado, lo que resulta en el arresto de tres individuos y el pestillo de 27 dominios asociados con las plataformas DDOS-para contratar. A pesar de estos esfuerzos, los estresantes de DDoS continúan prosperando, ofreciendo una variedad de métodos y poder de ataque, y es probable que persista en su prevalencia.

Preparándose para 2025

La temporada de holganza 2024 ha enfatizado la amenaza en curso de los ataques DDoS. Las organizaciones deben mejorar sus estrategias de ciberseguridad para contrarrestar estas amenazas en progreso en el Año Nuevo. Blindar las defensas y mantenerse atento a las nuevas tácticas es crucial en 2025. La resistor de Azure contra las amenazas de DDoS avanzadas destaca la importancia de las sólidas medidas de seguridad para proteger los activos digitales y asegurar la continuidad del negocio.

Identificación de puntos de exposición

Comience identificando cuál de sus aplicaciones está expuesta a Internet sabido. Evaluación de los riesgos potenciales Y las vulnerabilidades de estas aplicaciones son cruciales para comprender dónde puede ser más susceptible a los ataques.

Reconociendo las operaciones normales

Familiarícese con el comportamiento ordinario de sus aplicaciones. Azure proporciona servicios de monitoreo y mejores prácticas para ayudarlo a obtener información sobre la vigor de sus aplicaciones y diagnosticar problemas de guisa efectiva.

Simulando escenarios de ataque

Regularmente Running Attack Simulations es una forma efectiva de probar las respuestas de sus servicios a los posibles ataques DDoS. Durante las pruebas, valida que sus servicios o aplicaciones continúen funcionando como se esperaba y que no hay interrupciones en la experiencia del becario. Identifique las brechas desde el punto de panorámica de la tecnología y el proceso e incorpéngalos en su táctica de respuesta DDoS.

Consolidar una protección robusta

Con el detención aventura de ataques DDoS, es esencial tener un servicio de protección DDoS como Protección ddos. Este servicio proporciona monitoreo de tráfico siempre sobre, mitigación de ataques automáticos tras la detección, el ajuste adaptativo en tiempo actual y la visibilidad completa de los ataques DDoS con telemetría, monitoreo y alertas en tiempo actual.

Implementación de seguridad en capas

Para una protección integral, establecer una defensa de varias capas desplegando protección DDOS de Azure con Firewall de aplicación web de Azure (WAF). La protección Azure DDOS asegura la capa de red (capa 3 y 4), mientras que Azure WAF salvaguarda la capa de aplicación (capa 7). Esta combinación garantiza la protección contra varios tipos de ataques DDoS.

Configuración de alertas

La protección DDoS de Azure puede identificar y mitigar los ataques sin intervención del becario. Configuración de alertas Para mitigaciones activas, puede mantenerlo informado sobre el estado de los capital de IP sabido protegidos.

Formular un plan de respuesta

Establezca un equipo de respuesta DDOS con roles y responsabilidades claramente definidos. Este equipo debe ser habituado en identificar, mitigar y monitorear un ataque, así como coordinar con las partes interesadas y clientes internos. Use pruebas de simulación para identificar cualquier brecha en su táctica de respuesta, asegurando que su equipo esté preparado para varios escenarios de ataque.

Buscando audiencia de expertos

En el caso de un ataque, ganar a los profesionales técnicos es dinámico. Los clientes de protección DDOS de Azure tienen camino a la Respuesta rápida de DDoS (DRR) Equipo de ayuda durante y luego de ataques. A posteriori de un ataque, continúe monitoreando los capital y realice un exploración retrospectivo. Aplique aprendizajes para mejorar su táctica de respuesta DDOS, asegurando una mejor preparación para futuros incidentes.

Llamado a la hecho

La temporada de holganza de 2024 destacó el panorama de amenazas en progreso de los ataques DDoS, con un aumento significativo en las operaciones de DDoS-Inquilinato, botnets masivos y campañas de motivación política. Estas amenazas enfatizan la indigencia de una protección de DDoS robusta y un plan de respuesta DDoS. Azure apoya a las organizaciones para mantenerse por delante de estas amenazas. Los clientes deben habilitar la protección de múltiples capas desplegando Protección ddos con Firewall de aplicación web de Azure (WAF). Adicionalmente, los clientes deberían Habilitar telemetría y capacidades de alerta para monitorear y replicar a las mitigaciones activas de guisa efectiva.